Hace 8 años creamos esta infografía en formato de cómic, que compartimos más abajo, para una campaña en la que queríamos ilustrar la necesidad, para cualquier organización, de disponer de un Plan de Continuidad de Negocio o un Plan de Contingencia TI.

Hoy en día, cuando la preocupación por la Seguridad de la Información está en su punto más alto por el auge de la Cibercriminalidad, los mensajes siguen siendo perfectamente válidos y por esa razón hemos querido compartirla con vosotros.

La seguridad de las aplicaciones es tan importante como la de las redes, servidores y endpoints y debería ser un punto clave dentro de la estrategia de ciberseguridad de todas las empresas. Te invitamos a un evento especial de ABAST y F5 en el que te explicaremos las ventajas de F5 Distributed Cloud Services, un conjunto de servicios de seguridad, redes y gestión de aplicaciones en modo SaaS que permiten a las organizaciones proteger, desplegar y operar sus aplicaciones dondequiera que sea necesario: data centers, entornos cloud o multi-cloud o el edge de la red o de la empresa.

Los ataques cibernéticos contra el sector médico y hospitalario se dispararon a partir de finales de 2019. Para ayudar a estas organizaciones a defenderse de estos ataques, ABAST ha incorporado el uso de soluciones de Tenable y Trend Micro dentro de los servicios ofrecidos dentro de CYBALL, la marca que engloba nuestros servicios de Oficina de Seguridad (OS), Oficina Técnica de Seguridad (OTS) y SOC. Estas soluciones ofrecen protección contra algunas de las vulnerabilidades más comunes en el sector hospitalario.

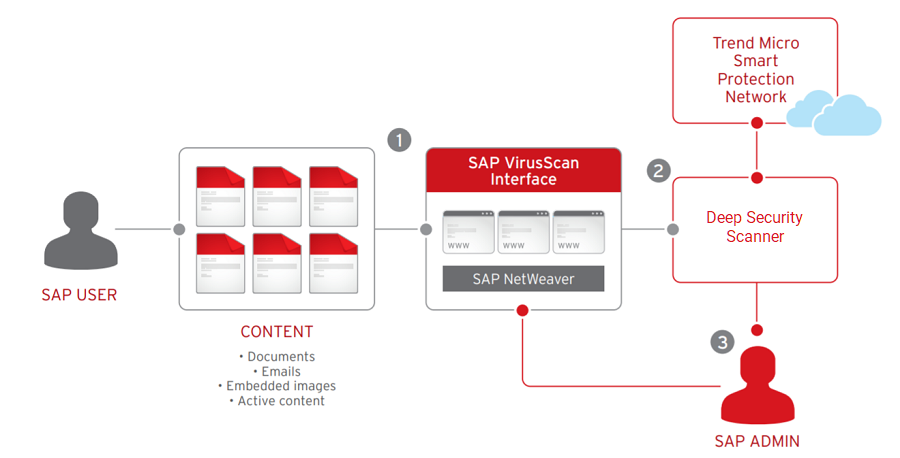

Repasamos en este artículo la dificultad de mantener nuestros entornos SAP actualizados con todos los parches de seguridad que SAP publica mensualmente, muchos de ellos para vulnerabilidades de nivel crítico, y cómo es posible proteger mejor las aplicaciones SAP en cualquier entorno, ya sea físico virtual o nube, con la solución Trend Micro Deep Security for SAP® Systems

El Ransomware ha llegado para quedarse. Aunque es algo que no nos guste oír, tenemos que admitir que ya no se trata de una cuestión de "si" nos afectará, sino de "cuándo" lo hará, y "hasta qué punto" impactará en el negocio. Te invitamos a un workshop técnico donde veremos cómo las tecnologías de backup hoy pueden ofrecer análisis de malware sobre la marcha, backups inmutables y mucho más. Descubre cómo Veeam puede ayudarle a construir un entorno más seguro y resistente a las amenazas, garantizando su seguridad en nube o entornos locales.

Desde ABAST, queremos invitarte a un desayuno virtual que celebraremos el próximo 10 de febrero con HP y en el que hablaremos HP Wolf Security, que se establece como la primera línea de defensa en los dispositivos, siempre está activo y vigilando para ayudar a garantizar la seguridad. Los ataques cada vez son más sofisticados y tienen como objetivo los dispositivos de los empleados, los cuales no son expertos en ciberseguridad. Las organizaciones deben invertir en protección contra amenazas y HP Wolf Security es la solución perfecta.

Un estudio reciente señala que un un 60% de las pymes que sufren un ciberataque se ven obligadas a cerrar. En este webinar organizado por la Cámara de Madrid y ABAST, proveedor homologado del programa TIC Negocios, explicaremos las diferencias entre Plan de Continuidad de Negocio, Plan de Contingencia TI, Plan de Recuperación de Desastres, etc., su importancia y cuál es la mejor forma de abordarlos dentro de una mediana empresa.

Las empresas han realizado grandes cambios para adaptarse a la situación de pandemia, como la implantación del teletrabajo, que exigen nuevas medidas de seguridad y además se han visto sacudidas el incremento de ataques principalmente de phishing, ransomware y de suplantación de identidad, En este artículo repasamos las nuevas tendencias y las soluciones más demandadas actualmente para mejorar la seguridad de la información en las organizaciones.

El Consejo de Ministros aprobó hace unos días un conjunto de actuaciones urgentes en materia de ciberseguridad. Entre estas actuaciones, encontramos la adopción de un Plan de Choque de Ciberseguridad, la actualización del Esquema Nacional de Seguridad (ENS) y medidas destinadas a los proveedores tecnológicos del sector público nacional.